ランサムウェアの脅威に備える

Windows 11のセキュリティ機能と対策

ハイブリッドワークが広がる中、企業にとって安全なパソコン環境やネットワークの整備は重要な課題です。とくに中小企業ではセキュリティ対策が不十分なケースが多く、ランサムウェアなどのサイバー攻撃の被害が後を絶ちません。

さらに、2025年10月14日にWindows 10のサポートが終了しました。

サポート切れのOSを使い続けることは、セキュリティリスクの増大につながる恐れがあります。

そこで今回は、ランサムウェアの脅威や主な感染経路を整理したうえで、Windows 11や富士通の独自機能によるセキュリティ対策をご紹介します。

ランサムウェアとその感染経路

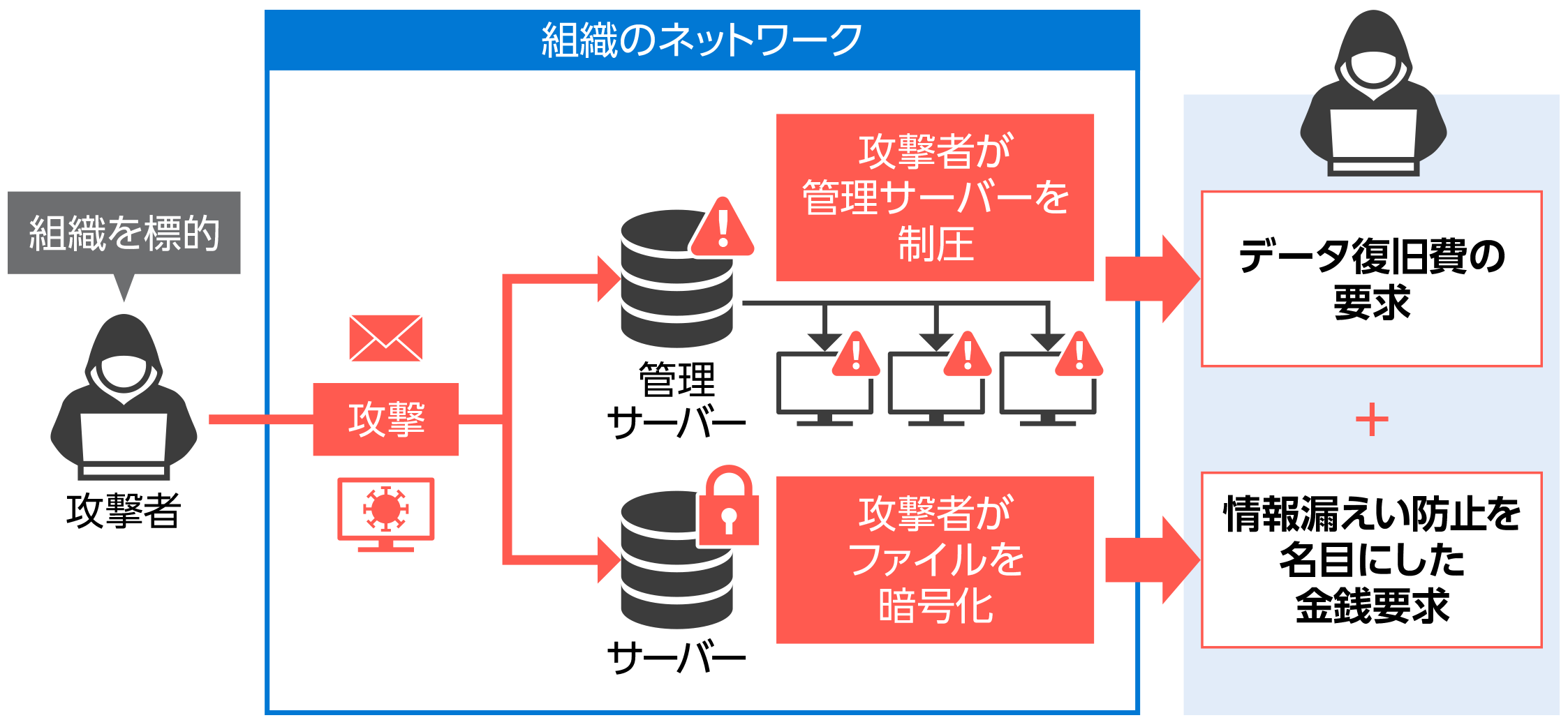

ランサムウェア(Ransomware)とは、企業や組織の端末やサーバー内のデータを暗号化し、その復号と引き換えに金銭を要求するサイバー攻撃です。近年では、暗号化だけでなく、盗んだデータを公開しないことの代わりとして身代金を要求する「二重脅迫型」も増えています。

ランサムウェア攻撃はまず、メールの添付ファイルや不正なウェブサイトなどを経由して、組織ネットワーク内にマルウェアを侵入させることから始まります。その後、管理サーバーなどの中枢機器に侵入し、ネットワーク内の端末全体に攻撃を仕掛け、ファイルを暗号化したりデータを破壊したりします。

このように、ランサムウェアに一度侵入されてしまうと、組織のネットワーク全体に甚大な影響を及ぼす可能性があります。

ランサムウェア被害の具体的な事例

ランサムウェア攻撃を受けた場合、どのような影響が想定されるのでしょうか。実際に発生した事例をもとに、ランサムウェアによる被害の具体的な内容とその影響をご紹介します。

事例1:大手出版企業に対する攻撃

2024年6月、出版大手企業が大規模なランサムウェア攻撃を受け、サーバーが被害を受けたことでウェブサービスが広く停止し、書籍の流通など、事業全体に深刻な影響が生じました。

加えて、25万人以上の個人情報や企業情報の漏えいが確認され、調査・復旧費用を含めた損失は20億円を超える見込みと発表されています。

事例2:大手教育企業の委託先で情報漏えい

大手教育企業の業務委託先がランサムウェア攻撃を受け、約74万人分の個人情報が漏えいしました。指導者の氏名や住所、銀行口座情報も含まれており、深刻な影響が生じています。

この委託先は他企業や自治体とも取引があり、被害はさらに広範囲に拡大しました。委託先の脆弱性が引き金となる「サプライチェーン攻撃」の典型例と言えます。

上記のような機密情報の流出や被害の拡大を防ぐためにも、攻撃の流れを把握し、早期に対策を講じることが不可欠です。

Windows 11に搭載された主なセキュリティ機能

ランサムウェア被害が深刻化する中、2025年10月14日にWindows 10のサポートが終了しました。サポート切れOSを使い続けることはセキュリティリスクの大幅な増加につながるため、Windows 11へのアップグレードや、Windows 11搭載パソコンへの移行を検討する必要があります。

Windows 11は、多層的なセキュリティ機能を標準で備えていることが特長です。ここでは、ランサムウェアをはじめとする脅威から企業の情報資産を守るために有効な、Windows 11の主要なセキュリティ機能をご紹介しましょう。

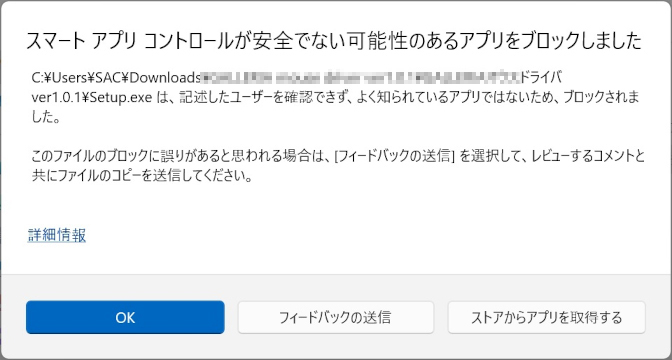

スマートアプリコントロール

スマートアプリコントロールは、Windows 11(22H2以降)に標準で搭載されたセキュリティ機能です。クラウド上にあるプログラムの署名リスト等の安全性情報を元に、ユーザーが実行しようとするアプリケーションやスクリプトを判断し、安全性が確認できないものを実行前にブロックします。これにより、信頼されていないアプリケーションやファイルのインストールを未然に防ぐことが可能です。

基盤には「Windows Defender Application Control(WDAC)」が使われており、クラウドベースの照合情報と連携して、未知の実行ファイルでも高い精度で危険度を判定します。特に、正規ソフトを装って侵入するランサムウェアのような脅威に対して高い効果を発揮する点も特徴です。

例えば、見知らぬ送信元の添付ファイルや、インターネット上でダウンロードした不審なプログラムを起動しようとした際にも、システムレベルで実行を阻止できます。

このように、ユーザーが意図せず危険なファイルを実行してしまうケースもカバーできるため、エンドポイントにおける初期防御策として心強い存在です。詳しくは以下でご確認ください。

※参考:Microsoft「Windows セキュリティ アプリのアプリ & ブラウザー コントロール」内、「スマート アプリ コントロール」

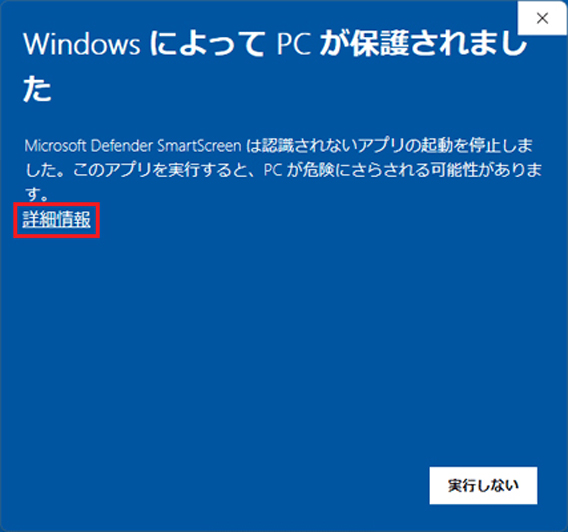

Microsoft Defender SmartScreen

Microsoft Defender SmartScreenは、悪意あるウェブサイトやダウンロードファイルからユーザーを保護する機能です。特にフィッシングサイトの検出に優れており、ユーザーが偽サイトにアクセスしようとすると警告を表示してブロックし、IDやパスワードなどの個人情報が盗まれるリスクを低減します。

近年はフィッシングサイトが本物のサイトに酷似しているため、一見しただけでは見分けがつきにくいのが現状です。万が一情報が盗まれると、その情報を使ってブルートフォース攻撃(総当たり攻撃)などを仕掛けられ、社内システムへの不正ログインにつながる恐れがあります。SmartScreenは事前に危険を察知して警告することで、このような被害を防ぐ重要な役割を担っています。詳細は以下で解説されています。

Windows 11(22H2以降)ではさらに機能が強化され、ユーザーがパスワードを入力した際に接続先の安全性をリアルタイムで検証できるようになりました。また、パスワードをテキストファイルやOffice文書に平文で保存している場合、盗難のリスクがあるとして警告を出す機能も備えています。詳しくは以下をご参照ください。

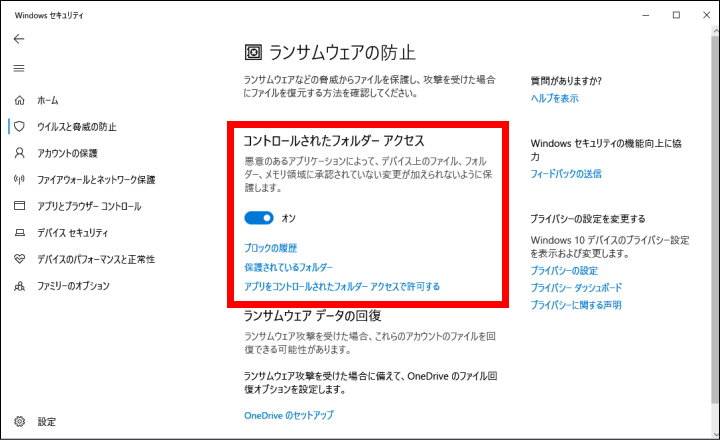

コントロールされたフォルダーアクセス

コントロールされたフォルダーアクセスは、Windows 10(バージョン1709以降)から提供されている機能で、重要フォルダー内のファイルを不正なアプリケーションから保護します。

ランサムウェアの多くは気づかれないうちにファイルを暗号化・削除しますが、この機能を有効にすると、指定したフォルダーへの不正アクセスを阻止できます。

Windows 11では、実用性と管理性がさらに向上しています。例えば、Microsoft Defender Antivirus(Microsoftが提供する包括的なセキュリティ機能群)やスマートアプリコントロールと連携し、信頼済みアプリの判定精度が高まりました。ブロック時の通知も見やすくなり、IT管理者によるトラブルシューティングが容易です。さらに、Microsoft Intuneなどのエンドポイント管理ツールを使うと、組織全体へ一括で設定を展開できます。

この機能により、個人のドキュメントや業務データが保存されているフォルダーをピンポイントで守ることができ、万が一の感染時にも被害拡大を防ぐ「最後の砦」として機能します。

メモリ整合性

メモリ整合性は、Windows 11で標準有効となっているセキュリティ機能で、正式には「カーネルモードのメモリ整合性保護(HVCI)」と呼ばれます。システムの最も深い部分であるカーネル領域に、不正なコードが読み込まれるのを防ぐ役割を担っています。

具体的には、仮想化技術(Hyper-V)を活用して、カーネルモードで動作するコードの整合性をリアルタイムで検証し、不正なドライバーやマルウェアによる改ざんをブロックします。ランサムウェアの中には、OSの中枢部分に入り込んで検出を回避しようとする高度な攻撃もありますが、メモリ整合性機能があれば、そうした動作を未然に防ぐことが可能です。

デフォルトで有効化されているため、ユーザーが意識せずともOSレベルで防御が働く点が大きなメリットです。

コア分離

コア分離は、Windows 11に標準搭載されているセキュリティ機能で、仮想化技術(VBS)を活用しOSの中核部分を保護します。システム内に分離された仮想領域を設け、重要なプロセスやセキュリティ機能を他の領域から隔離することで、外部からの攻撃に対する防御力を高める仕組みです。

ランサムウェアが通常のアプリケーション層を超えてシステムの深部にアクセスしようとする場合でも、コア分離機能が有効であれば、重要なコードやデータへの不正な操作を未然に防ぐことが可能です。特に、管理者権限の乗っ取りやドライバーを通じた攻撃からの保護に効果を発揮します。

Windows 11ではこの機能が初期設定で有効になっており、ユーザーが特別な操作をしなくても高度な保護が常時動作します。

セキュアブート

近年、ランサムウェアやマルウェアの技術は高度化しており、OSが起動する前の「BIOS」を書き換え、パソコンを復旧不能にする攻撃も報告されています。セキュアブートは、パソコンの起動時に実行されるソフトウェアが正規のものかどうかを検証し、不正なブートローダーやマルウェアの介入を防ぐ、ハードウェアレベルのセキュリティ機能です。

Windows 10でも利用可能でしたが、Windows 11ではシステム要件としてセキュアブートが標準で有効化されており、より確実に機能します。

TPM 2.0(セキュリティチップ)との連携によって、OS起動前から信頼性を担保する仕組みが強化されており、ブートキットやルートキットなどの高度な攻撃からの防御力が向上しました。また、UEFI(Unified Extensible Firmware Interface)の改善により、セキュアブートの設定確認や変更が直感的に行えるようになった点も、Windows 11での進化ポイントです。

ランサムウェアの中には、OSが起動する前のプロセスに潜り込んで検出を逃れようとするタイプもありますが、セキュアブートを有効にすることで攻撃経路を封じ、システムの起動段階から整合性を保ち、改ざんのリスクを未然に防ぎます。

富士通独自のセキュリティ機能

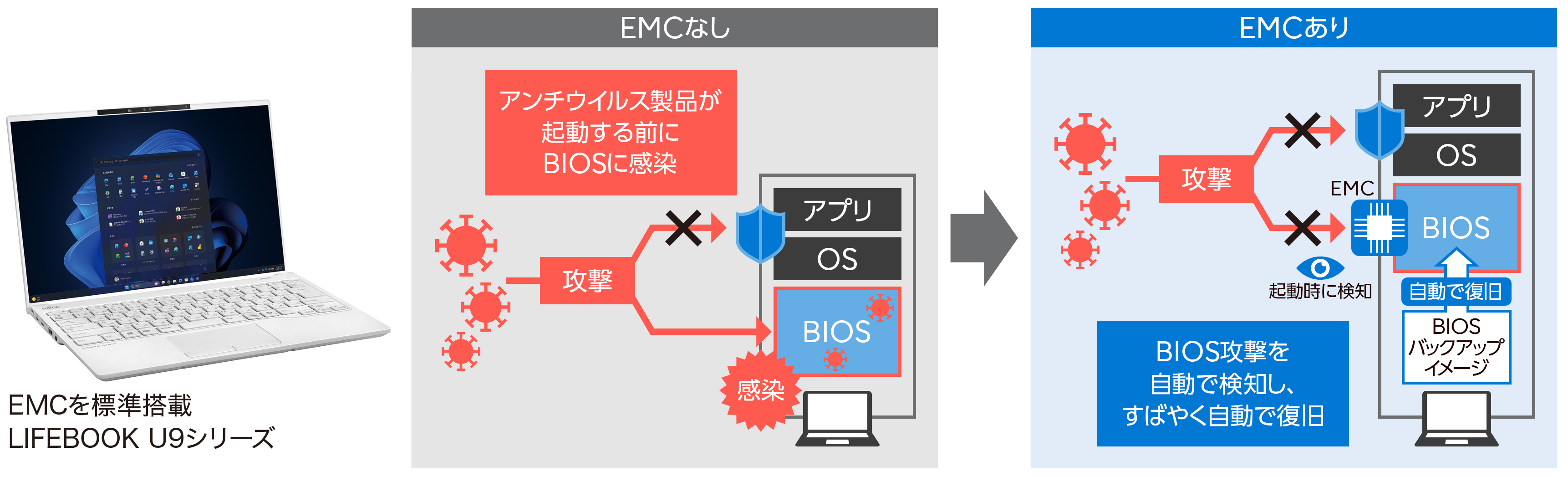

Endpoint Management Chip(EMC)

上記でもご説明したとおり、Windows 11に搭載されるセキュアブートは、悪意のあるマルウェアの介入を防ぐ「防御」機能ですが、巧妙化する攻撃に対し、全てを封じ込むことは難しい場合もあります。

そもそもBIOSとは、パソコンを電源ONすると最初に動作する仕組みです。マザーボード上に組み込まれ、電源投入時にハードウェアを初期化し、OSの起動を指示します。この段階では、ウイルス対策ソフトはまだ起動しておらず、BIOSにマルウェアが侵入すると、OS起動後もシステム全体の制御を奪われるリスクがあります。

OSより下位層のファームウェアに対する攻撃を防御するのは困難な場合もあり、ファームウェアが改ざんされるとマルウェアの駆除や回復作業は極めて困難となります。

そこで、防御だけでなく、異常を検知し、復旧させることが求められます。

富士通が独自に開発した「Endpoint Management Chip(EMC)」は、セキュアブート機能との組み合わせにより、BIOS攻撃の防御に加え、異常を自動で検知し、迅速に自動復旧することが可能です。

万が一攻撃を受けた場合でも、OS起動前に安全なBIOSイメージへ自動的にリカバリを行うことで、被害を最小限に抑えつつ迅速に業務を再開できます。

これらの機能は、攻撃を完全に防げないことを前提とした「ゼロトラスト」という考え方に基づき、侵入後のリスクを軽減して事業継続性を高めるレジリエンス対策として効果的です。

※EMCを標準搭載LIFEBOOK U9シリーズの詳細はこちらをご覧ください。

一般的なアンチウイルスソフトではBIOS層の攻撃を検知できないため、侵入に気づかずシステムが乗っ取られ、復旧に多大な時間とコストを要するケースも珍しくありません。重要な情報を扱う企業にとって業務停止のリスクは大きな問題ですが、EMCはこうしたリスクに備える強力な手段となります。

富士通が提供するその他のセキュリティ機能

このほかにも、富士通の法人向けパソコンは「Fujitsu Smart PC Security」として多彩なセキュリティ対策を提供しています。

「ウイルス・マルウェア対策」の他にも、利便性を損なわない「確実な本人認証」や万が一の紛失・盗難の際も安全に「データを保護」し、情報漏えいを防止するなど、利用シーンに応じた多層的なセキュリティを実現します。

※「Fujitsu Smart PC Security」の詳細はこちらをご覧ください。

これからのセキュリティ対策に求められる

「エンドポイントの見直し」

Windows 11には、高度なセキュリティ機能が標準で備わっており、ランサムウェアなどの脅威への備えも大きく強化されています。しかしながら、どれほど堅牢なシステムでも「これだけで万全」とは言い切れないのが実情です。その背景には、クラウドサービスの普及やリモートワークの増加により、従来のセキュリティ対策では対応しきれない新たなリスクの急増があります。

従業員一人ひとりの意識や行動を高めることは重要な防波堤となります。とはいえ、それだけでは限界もあるのが現実です。実際、従業員が使用するデバイスやアカウントが、ランサムウェア攻撃の侵入経路となるケースが少なくありません。

そこで、企業ネットワーク全体をより安全に守り、感染リスクを軽減するための具体的な取り組みについてご紹介します。

エンドポイントセキュリティの重要性

これからの時代に求められるのは、すべてのアクセスを信頼せず、都度検証する「ゼロトラスト」の考え方です。

ゼロトラストでは、ネットワークの内外を問わず、すべてのアクセスを信頼せずに検証することが求められ、その中ではエンドポイントが重要な役割を果たします。そのため、従業員のパソコンやスマートフォンなどのデバイスがネットワークに接続されるたびに厳格な検証が行われ、どこからでも安全にアクセスできる環境づくりが重要です。

具体的には、次の観点からセキュリティ体制の見直しが必要です。

常に検証

常に検証

エンドポイントがネットワークに接続されるたびに、そのアクセスを検証します。これにより、内部犯行や外部からの攻撃を防ぎます。 多層防御

多層防御

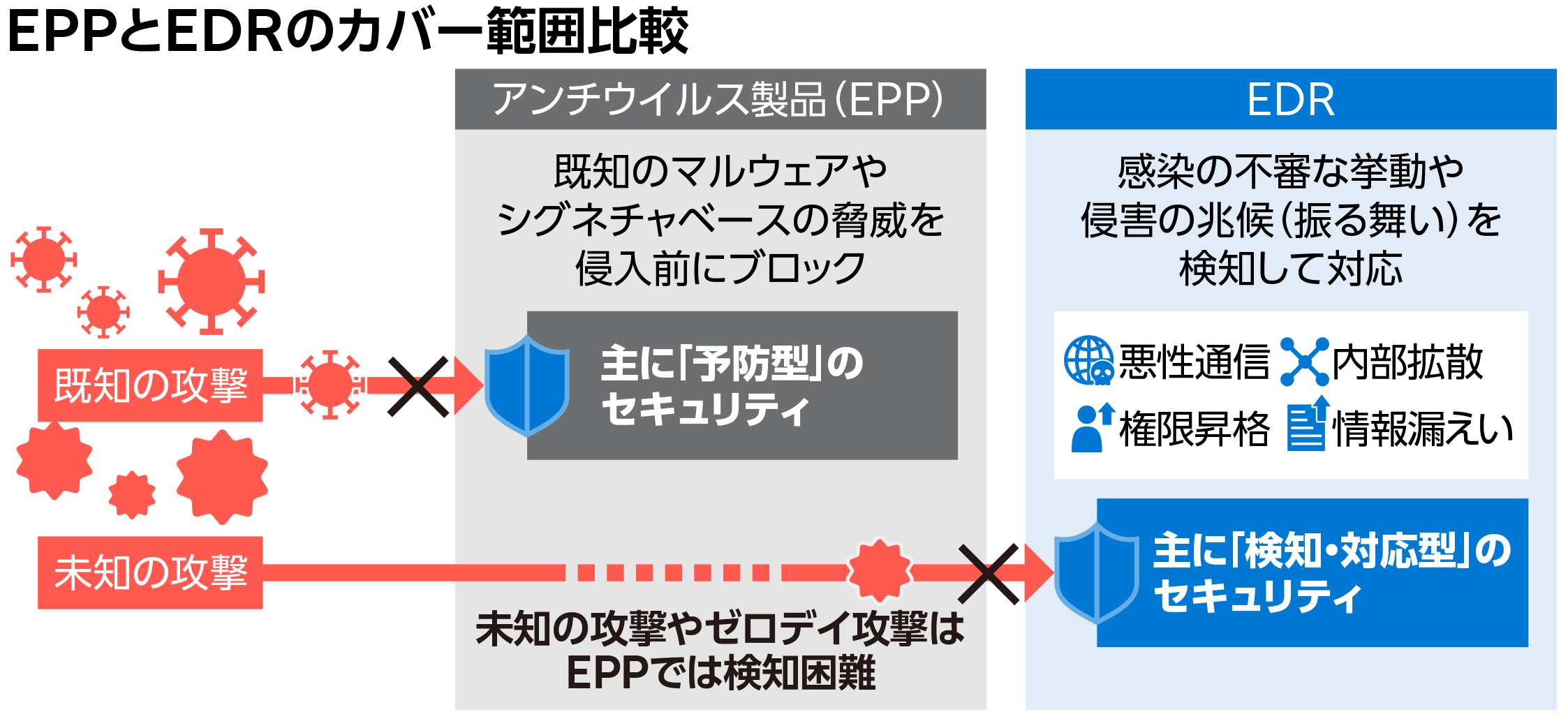

近年のサイバー攻撃は一層巧妙化しており、アンチウイルス製品(EPP:Endpoint Protection Platform)などを用いた単一の防御策では、すべての脅威を防ぐことができません。

このため、複数の異なるセキュリティ対策を組み合わせ、何枚もの壁を築くようにシステム全体を保護することが重要です。

ファイアウォール、ウイルス対策ソフトウェア、侵入検知システムなどが連携して動作し、一つの防御策を突破されても最終的には脅威を捕捉することができます。

このような安全にアクセスできる環境として有効なのが、「EDR(Endpoint Detection and Response)」による検知・対応です。EDRではエンドポイントの振る舞いを常時監視し、異常を迅速に検知します。

マルウェアが侵入した「後」も、早期検知・分析・対応を可能にすることで、感染端末の隔離や影響範囲の特定、被害状況の可視化といった高度な対処が可能になります。

さらなる安心・安全と効率化を目指し、社内システムの見直しを

社内ネットワークを安全に運用するためには、システム全体を俯瞰して整備することが重要です。管理サーバーの運用体制やセキュリティポリシーの再点検、サーバーOSやネットワーク機器のアップデート状況の確認、アクセス権限の最適化など、ネットワーク環境の統合的な管理とセキュリティ対応の一元化が重要です。

ITインフラ全体を「守れる・つながる」仕組みにアップデートすることで、業務の安全性と効率性が飛躍的に向上します。端末・サーバー・ネットワークを包括的に管理する体制づくりが、企業全体のレジリエンス強化にもつながるのです。

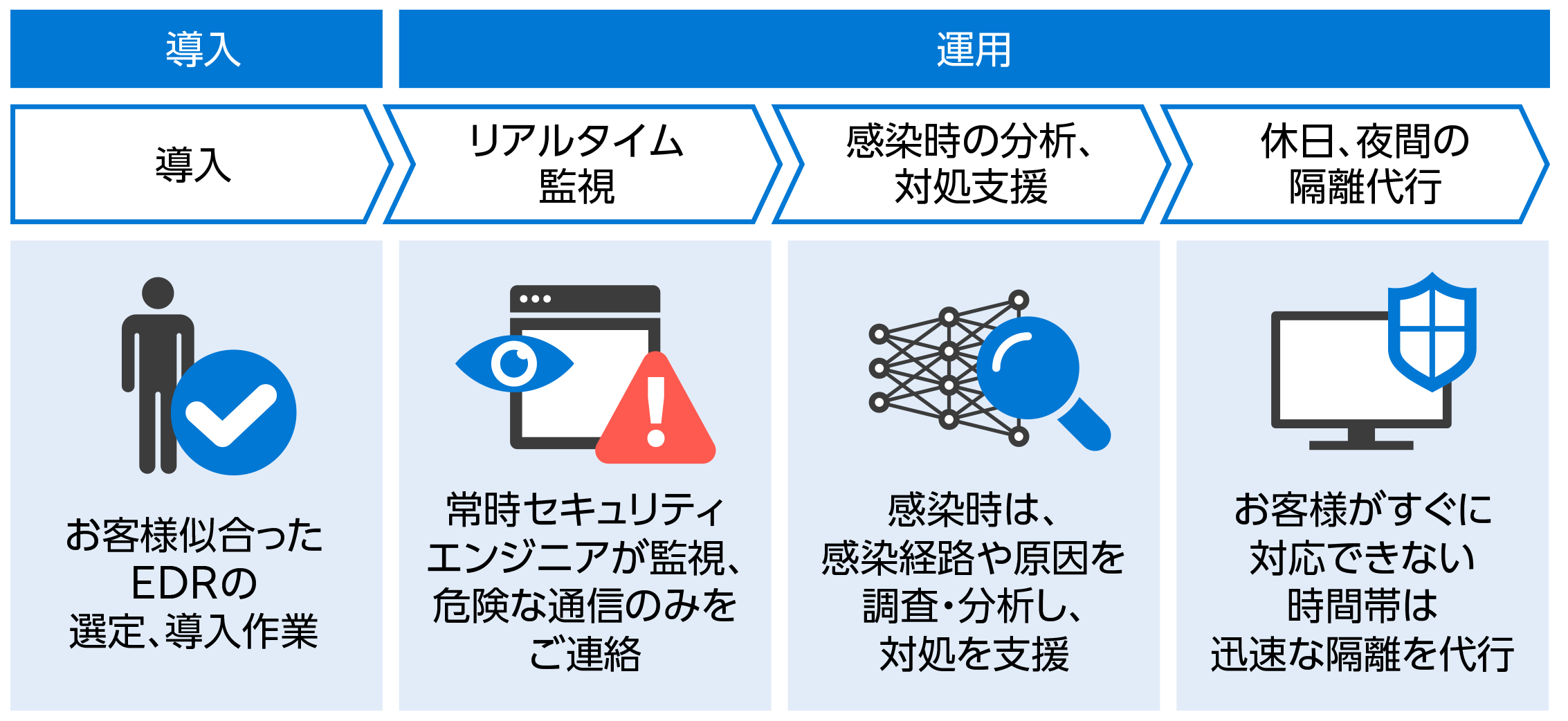

富士通のグループ中で、ハードウェアソリューションのトータルプロバイダーとして高品質な製品を提供するエフサステクノロジーズでは、単なるツール提供にとどまらず、導入支援から日常の運用監視、さらには万が一の感染時の対応まで、一貫したサポートを提供しています。限られたリソース環境でも、安心してエンドポイントセキュリティを強化できます。詳しくは以下をご確認ください。