Windows 11セキュリティ対策

不正アクセス

テレワーク環境における代表的な4つのセキュリティ脅威

テレワーク環境における代表的な4つのセキュリティ脅威のうち、2つ目の不正アクセスについての脅威を解説した上で、最新のWindows 11 Pro搭載PCでできる対策と富士通ビジネスPCの機能によるIT管理者の業務軽減方法をご紹介します。

脅威02

不正アクセス

不正アクセスの脅威

「不正アクセス」とは、PCのOSやアプリケーション、ハードウェアの脆弱性を悪用して、アクセス権限を持たない第三者が内部に侵入する行為や、本人の許可を得ずに他人のID/パスワードでログインし、利用者に提供されているサービスを受ける行為のことです。不正アクセスが確認された場合は、情報漏えいや、それに伴う賠償責任、データ破壊によるシステム利用のトラブル、さらに取引先や顧客からの信頼の失墜や取引への悪影響につながる可能性があります。

主な原因としては、クラウドサービス等のログインパスワードで同じものを使い回すこと、または予測しやすい簡単なパスワードを設定していることなどです。また、VPN機器の脆弱性を利用されるケースもあります。(※1)

IT管理者が行うべき対策

テレワークには許可した端末のみを利用するよう周知し、テレワーク端末とその利用者を把握する

テレワークには許可した端末のみを利用するよう周知し、テレワーク端末とその利用者を把握する 許可された人のみが重要情報を利用できるように、アクセス制御やファイルに対するパスワード設定等を行う。各システムのパスワードには長く複雑なもの設定するようにルール化する

許可された人のみが重要情報を利用できるように、アクセス制御やファイルに対するパスワード設定等を行う。各システムのパスワードには長く複雑なもの設定するようにルール化する インターネット経由で社内システムにアクセスがあった際には、ファイアウォールやルーター等において、不要なポートへの通信や不要なIPアドレスからの通信を遮断する

インターネット経由で社内システムにアクセスがあった際には、ファイアウォールやルーター等において、不要なポートへの通信や不要なIPアドレスからの通信を遮断する テレワークで利用する各システムへのアクセスには、多要素認証を求めるよう設定する

テレワークで利用する各システムへのアクセスには、多要素認証を求めるよう設定する 各システムの管理者権限は、業務上必要な最小限の人に付与する

各システムの管理者権限は、業務上必要な最小限の人に付与する

Windows 11 Pro搭載PCによる解決策

解決策1

Microsoft Endpoint Manager(Intune)とAzure Active Directory (Azure AD)の導入でアクセス制御

解決策2

Microsoft Endpoint Manager(Intune)とMicrosoft Defender for Endpointの導入で脆弱性を可視化

解決策3

インテル アクティブ・マネジメント・テクノロジーで遠隔地からPCの電源をON

解決策4

Azure ADを導入して認証を行うことでID管理の複雑性を解消

解決策5

手のひら静脈認証および多要素認証の導入によって不正なサインインを阻止<富士通独自機能>

解決策6

Azure ADのPrivileged Identity Management(PIM)の利用で重要なリソースへのアクセスを管理

解決策7

更新リングの作成から適用までを自動的に行ってくれるWindows Autopatchの利用

解決策となるハードウェア/ツールについて

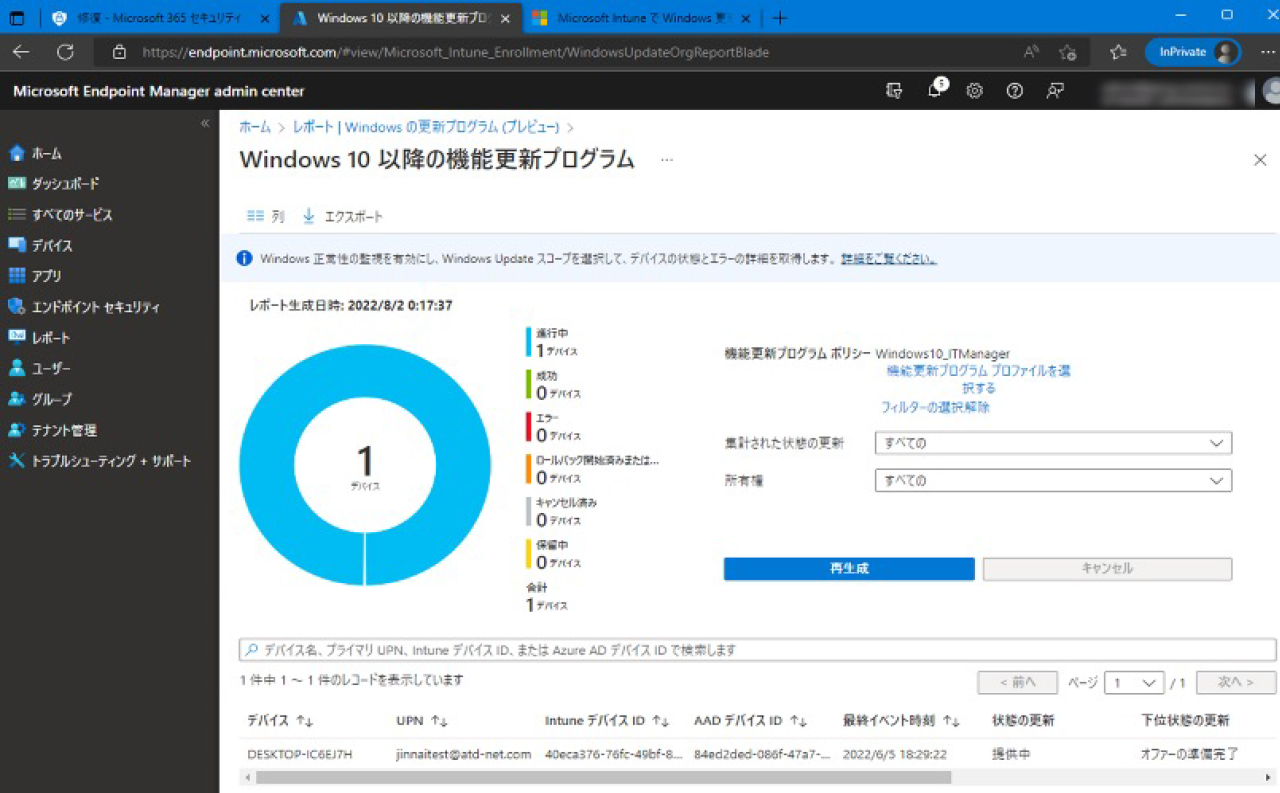

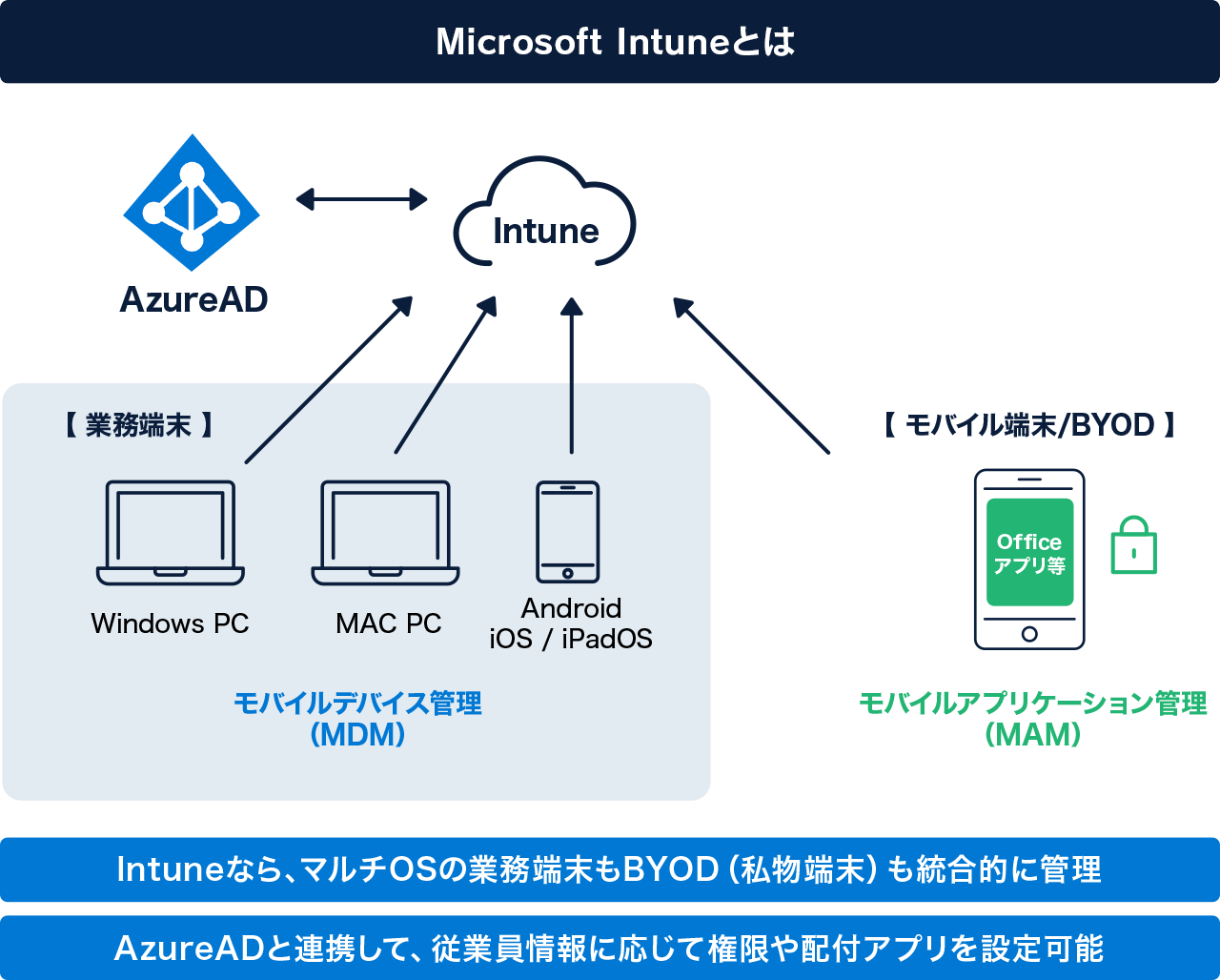

Microsoft Endpoint Manager(Intune)(解決策1・2のツール)

社内外問わず遠隔でPCやタブレット、スマートフォンを管理することができるソリューションです。管理対象端末が社外にある場合でもリアルタイムな状態を確認できます。セキュリティポリシーの適用や、アプリのインストール有無などの機能制限であるMDMとアプリケーションに対する機能制御/データ保護管理を行うMAM機能が搭載されています。なお、Intuneのご利用にはMicrosoft 365 E3/E5等のライセンスが必要です。

Microsoft Intuneについてもっと知りたい方はこちらをご覧ください。

「Windows 11 情報システム部門向け 移行に向けての準備 運用管理編」

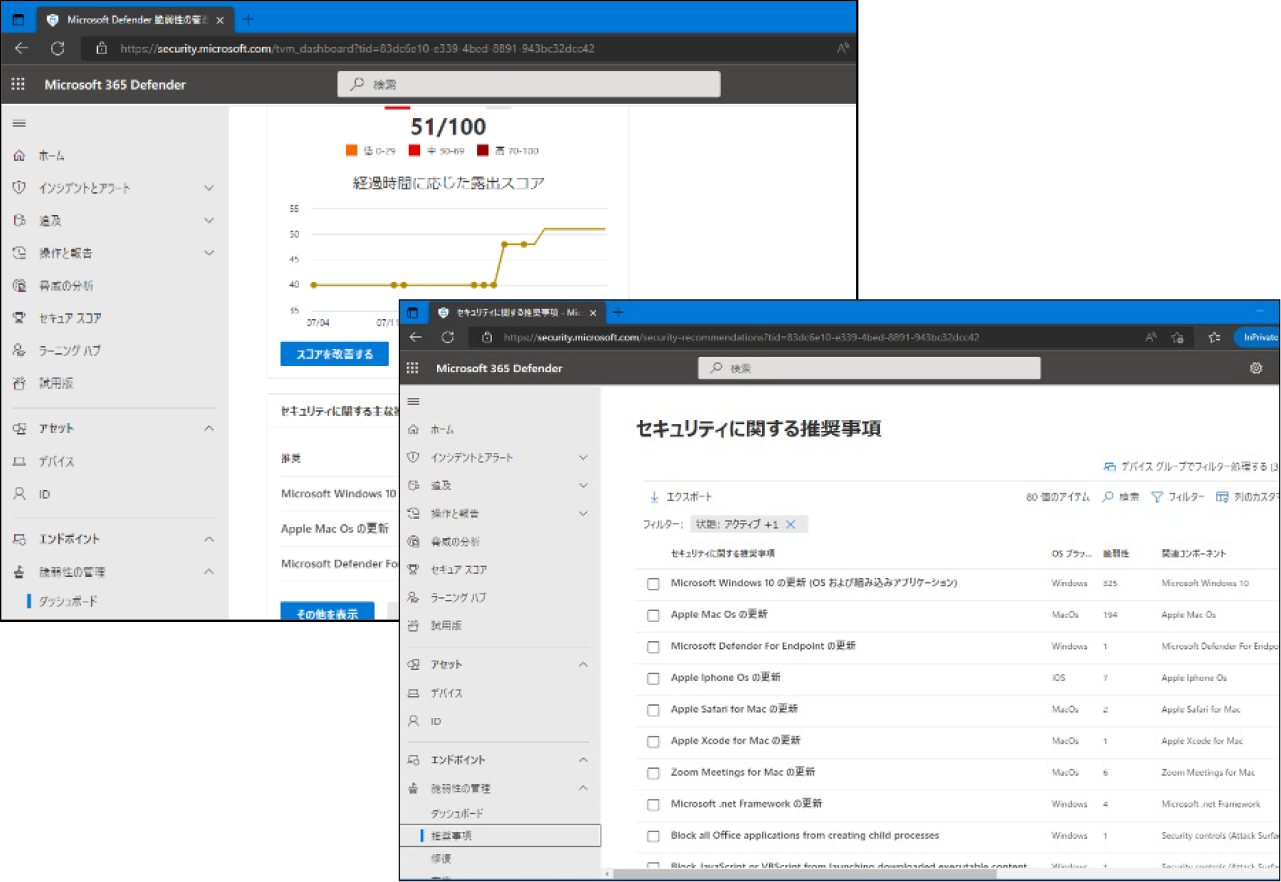

Microsoft Defender for Endpoint(解決策2のツール)

Microsoft Defender for Endpoint の機能には脆弱性管理が備わっています。Microsoft Defender for Endpoint をオンボードしていれば、そのオンボードされたデバイスの脆弱性を一元管理することが可能です。組織の脆弱性による統合的スコアが可視化され、IT管理者は組織の脆弱性管理状況が簡単に把握できるようになります。(Microsoft 365 E3/E5のライセンスが必要です)

インテル アクティブ・マネジメント・テクノロジー/Intel AMT(解決策3のツール)

Microsoft Endpoint Managerは、PCが起動状態でなければ使用できません。PCにポリシーが適用されるタイミングはPCの起動時なので、長期的なシャットダウンをしているPCにはパッチ適用が永久に行われない可能性もあります。

そこで、インテル社のvProプラットフォームに搭載されているIntel AMT(※2)を活用します。Intel AMTはPCの電源やOS稼働状況にかかわらず、管理用のハードウェアとLANのインターフェースが動作していれば、遠隔地からPCの電源ONやリセットが可能となります。長期間シャットダウンしているPCに対しても、遠隔でパッチ適用を行うことが可能になります。Intel AMTをご利用になるには、インテルvProプラットフォーム搭載モデルの導入をご検討ください。

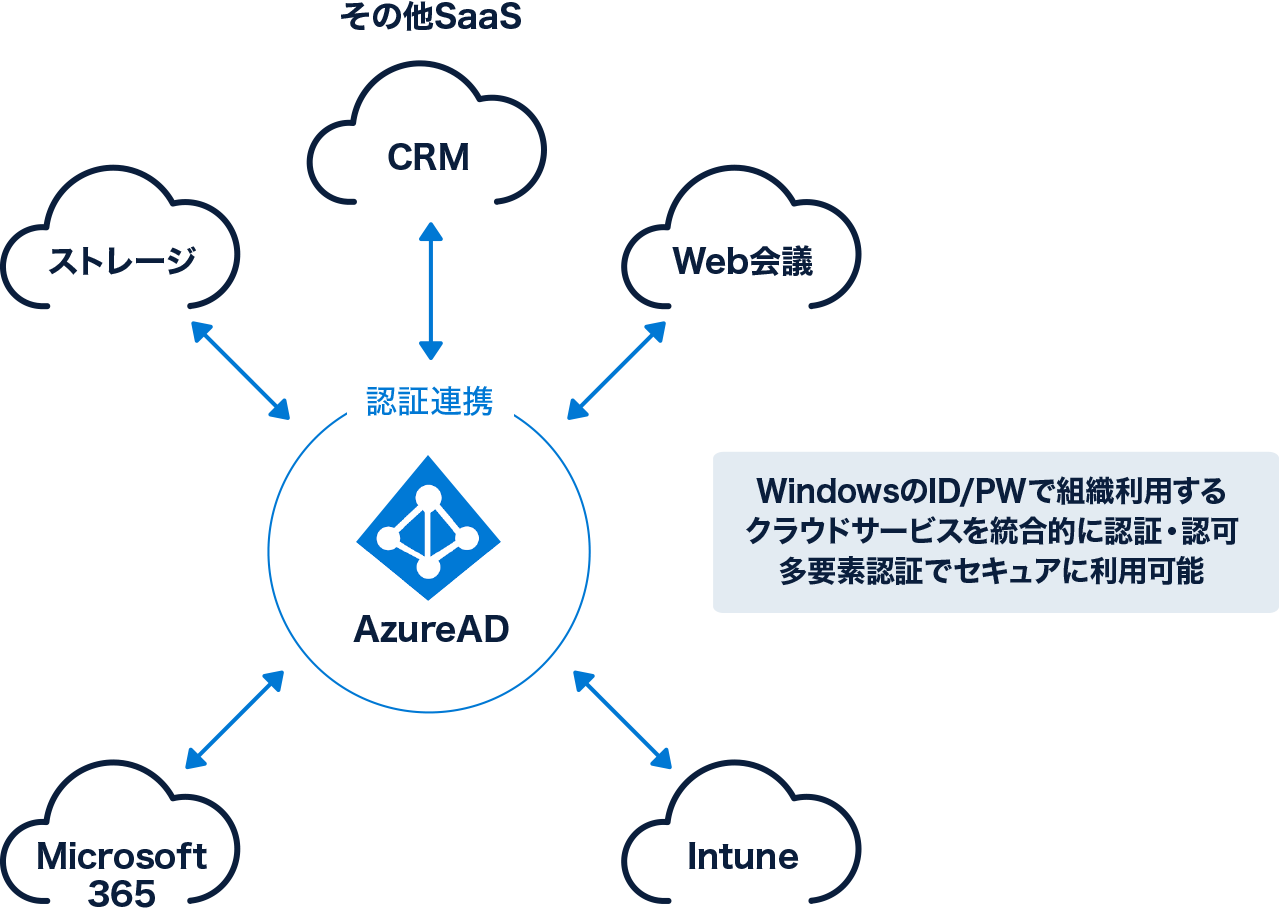

Azure Active Directory (Azure AD) (解決策1・4・6のツール)

Azure AD とIntuneと組み合わせた認証制御を行えば、IT資産管理外端末のアクセス制御ができるため、BYODでの利用を安全に管理できます。

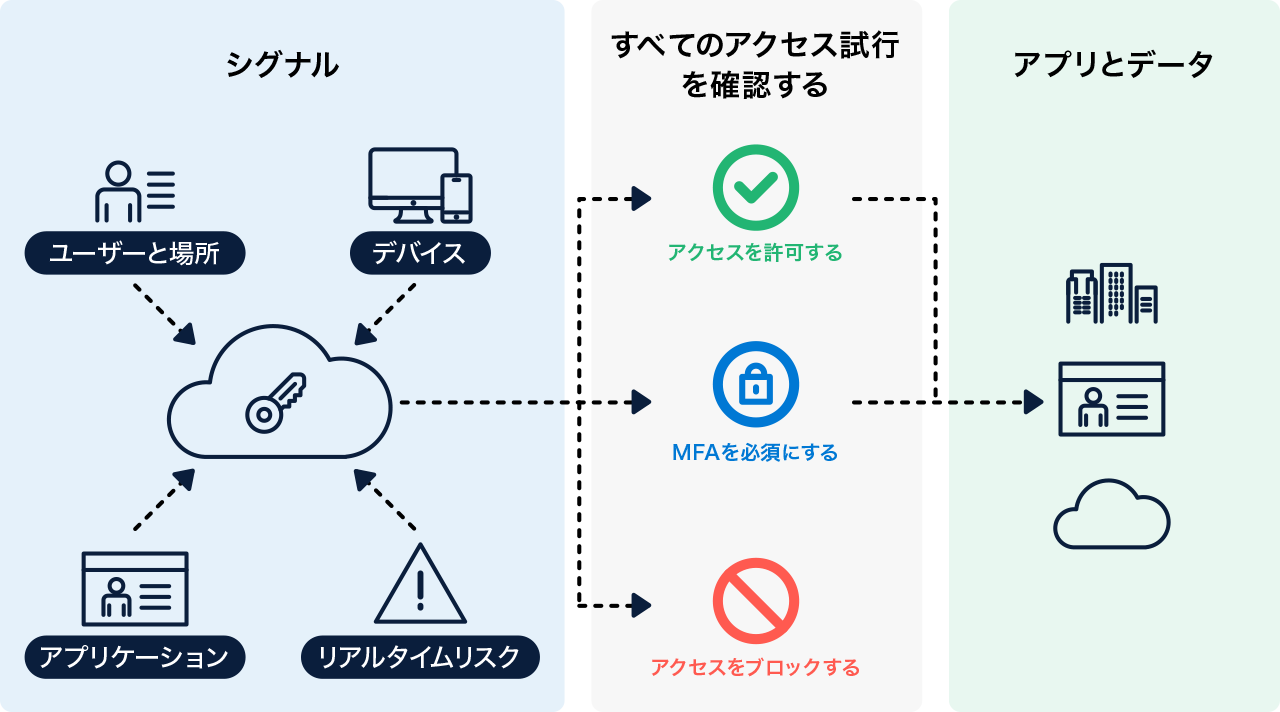

さらに安全性を高めるためには、アクセスしているのが誰なのかを確認する「認証」だけではなく、特定の利用者のアクセス許可を確認する「認可」の部分で適切な制御を行う必要があります。

Azure ADの条件付きアクセス機能(※3)を利用すれば、利用者のアクセスしたタイミングでのPCの状態をリアルタイムで取得可能です。条件に一致していないアクセスを拒否することで、認可の制御ができます。例えば、多要素認証によるアクセスのみを許可したり、Azure ADもしくはMicrosoft Intuneに登録している端末のみをアクセス許可したりすれば、外部からの不正なサインインをシャットアウトできます。

AuthConductor Client Basic(解決策5のツール)<富士通独自機能>

AuthConductor Client Basicは確実な本人認証を実現し、ユーザーと管理者の利便性を向上します。Windowsや業務システムのログイン時に、手のひら静脈、指紋、顔認証、Felicaなどのセキュリティデバイスを使って、IDやパスワード入力を代行するクライアントソフトウェアです。全ての認証シーンでセキュリティレベルと利便性を同時に高めます。ユーザー情報はシステム管理者が集中管理することができます。

「AuthConductor Client Basic」について詳しくはこちらをご覧ください。

特に手のひら静脈認証(※4)は富士通独自開発のソリューションで、指紋認証よりも認証精度が高いことが特長です。センサーに触れることなく(非接触)認証可能で、静脈も利用者個人の体内でそれぞれ異なるため、共有はできません。なりすましによる情報漏えいのリスクを抑制します。

手のひら静脈認証を導入することでパスワードレスになります。更にシングルサインオン(SSO)設定をすれば認証は1度のみになるので、業務効率化アップのメリットもあります。IT管理者のノンコア業務の代表格である、「利用されている従業員のパスワード更新」や「パスワード失念によるIT管理者へのお問い合わせ」も格段に解消されます。

Azure ADのPrivileged Identity Management(PIM)(解決策6のツール)

Azure ADのPIM(※5)による特権をJust In Timeで利用する運用を行います。PIMとはあらかじめ定めておいた権限や有効期限および割り当て可能にする利用者を定義しておき、そのポリシー内容に応じてポリシーを適用する仕組みです。この仕組みによって必要最低限の権限を、限られた時間の中だけで利用させることができます。

また、全てのクラウドサービスをMicrosoftのAzure ADを使って認証を行えば、利用者は1つのIDとパスワードで他サービスにもシームレスなログインが可能となり、ID管理の複雑性が解消されます。

無料エディションのAzure ADは商用オンライン サービス (Azure、Dynamics 365、Intune、Power Platform など) のサブスクリプションに含まれております。Azure ADについてもっと知りたい方はこちらをご覧ください。

「Windows 11 情報システム部門向け 移行に向けての準備 運用管理編」

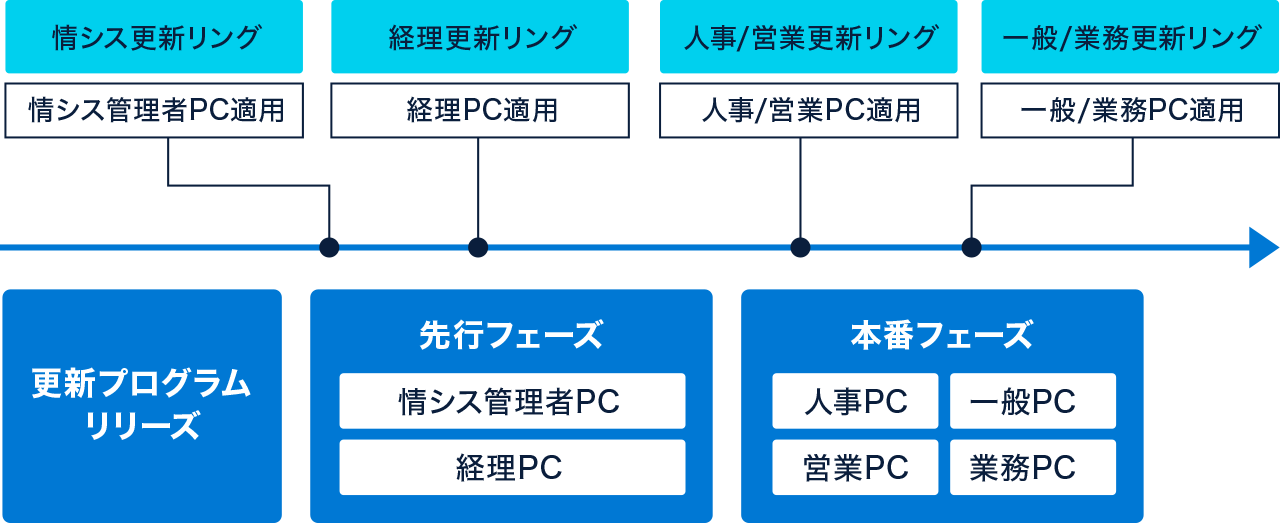

Windows Autopatch(解決策7のツール)

2022年7月より、マイクロソフト社はWindows Autopatchという機能をリリースしました。Windows AutopatchはWindowsの更新プログラムを自動化するクラウドサービスで、更新リングの作成から適用までを自動的に行ってくれるので、IT管理者の負担はここでも軽減されています。

Microsoft Intuneの機能にある「更新リング」は、一度に更新インストールした際のトラブル回避のため、「どのPCにいつ更新プログラムをインストールするか?」を制御する機能です。各更新プログラム(機能/品質)の組み合わせによって展開タイミングを管理することができます。IT管理者は、この更新リングを使って、「いつインストールするのか?」を考える必要がありました。Windows Autopatchは更新リングの作成から適用までを自動的に行ってくれます。

更新リングについてもっと知りたい方はこちらをご覧ください。

「Windows 11 情報システム部門向け 移行に向けての準備 運用管理編」

IT管理者の業務負荷軽減の効果

IT管理者はリモートワーク中でも端末のリスク管理ができる

IT管理者はリモートワーク中でも端末のリスク管理ができる ハイリスク事項への優先対応ができるため、最適な順序でリスク対策できる

ハイリスク事項への優先対応ができるため、最適な順序でリスク対策できる 多要素認証の設定によってアカウント侵害のリスクを軽減できる

多要素認証の設定によってアカウント侵害のリスクを軽減できる アクセス端末や環境に応じたルールで、統一的なセキュリティポリシーの適用・自動化が可能

アクセス端末や環境に応じたルールで、統一的なセキュリティポリシーの適用・自動化が可能 私有端末であるBYODも含めて、安全に活用できる環境を整えることが可能

私有端末であるBYODも含めて、安全に活用できる環境を整えることが可能

※1 出典:総務省『中小企業等担当者向けテレワークセキュリティの手引き』テレワーク環境を狙う脅威より 2022年5月

※2 出典:インテル社『AMT アクティブ・マネジメント・テクノロジー』

※3 出典:マイクロソフト社『Azure Active Directory の条件付きアクセスとは』

※4 出典:富士通『PC・モバイルを用いた働き方改革・ワークスタイル変革に役立つソリューションのご紹介[手のひら静脈認証]』

※5 出典:マイクロソフト社『Azure AD Privileged Identity Management とは』